توضیح هک SolarWinds: هر چیزی که لازم است بدانید

هکرها SolarWinds را با استقرار کدهای مخرب در نرم افزار نظارت و مدیریت IT Orion که توسط هزاران شرکت و سازمان دولتی در سراسر جهان مورد استفاده قرار میگیرد، هدف قرار دادند.

2020 ترن هوایی از رویدادهای بزرگ و تکان دهنده جهان بود. همه ما بیصبرانه منتظر پایان سال بودیم. اما درست زمانی که سال 2020 نزدیک به پایان بود، یک ضربه دیگر توجه ما را جلب کرد: هک SolarWinds، یکی از بزرگترین نقضهای امنیت سایبری در قرن بیست و یکم.

هک SolarWinds یک رویداد بزرگ بود نه به این دلیل که یک شرکت مورد نفوذ قرار گرفت، بلکه یک حادثه زنجیره تامین بسیار بزرگتر را آغاز کرد که هزاران سازمان از جمله دولت ایالات متحده را تحت تأثیر قرار داد.

SolarWinds چیست؟

SolarWinds یک شرکت نرم افزاری بزرگ مستقر در تولسا، اوکلا است که ابزارهای مدیریت سیستم را برای نظارت بر شبکه و زیرساخت و سایر خدمات فنی به صدها هزار سازمان در سراسر جهان ارائه می دهد. از جمله محصولات این شرکت یک سیستم نظارت بر عملکرد فناوری اطلاعات به نام Orion است.

SolarWinds Orion به عنوان یک سیستم مانیتورینگ فناوری اطلاعات، دسترسی ممتازی به سیستمهای فناوری اطلاعات برای به دست آوردن اطلاعات گزارش و عملکرد سیستم دارد. این موقعیت ممتاز و استقرار گسترده آن است که SolarWinds را به یک هدف پرسود و جذاب تبدیل کرده است.

هک SolarWinds چیست؟

هک SolarWinds اصطلاحی است که معمولاً برای اشاره به نقض زنجیره تأمین که شامل سیستم SolarWinds Orion است، استفاده می شود.

در این هک، هکرهای مظنون دولت–ملت که توسط مایکروسافت به عنوان Nobelium شناخته شده اند – و اغلب محققان دیگر آنها را هکرهای SolarWinds می نامند – به شبکه ها، سیستم ها و داده های هزاران مشتریان SolarWinds دسترسی پیدا کردند. گستردگی این هک بی سابقه است و یکی از بزرگترین هکهای تاریخ است.

بیش از 30000 سازمان دولتی و خصوصی – از جمله آژانس های محلی، ایالتی و فدرال – از سیستم مدیریت شبکه Orion برای مدیریت منابع IT خود استفاده می کنند. در نتیجه، زمانی که SolarWinds سهوا بدافزار backdoor را به عنوان بهروزرسانی نرمافزار Orion تحویل داد، هک دادهها، شبکهها و سیستمهای هزاران نفر را به خطر انداخت.

مشتریان SolarWinds تنها کسانی نبودند که تحت تأثیر قرار گرفتند. از آنجایی که هک، عملکرد درونی کاربران Orion را آشکار کرد، هکرها به طور بالقوه میتوانند به دادهها و شبکههای مشتریان و شرکای آنها نیز دسترسی داشته باشند – و به قربانیان امکان میدهند تا از آنجا به طور تصاعدی رشد کنند.

چطور هک SolarWinds اتفاق افتاد؟

هکرها از روشی به نام حمله زنجیره تامین برای درج کدهای مخرب در سیستم Orion استفاده کردند. حمله زنجیره تامین با هدف قرار دادن شخص ثالث با دسترسی به سیستمهای سازمان به جای تلاش برای هک مستقیم شبکهها کار میکند.

نرم افزار شخص ثالث، در این مورد SolarWinds Orion Platform، یک درب پشتی ایجاد میکند که از طریق آن هکرها می توانند به کاربران و حسابهای سازمانهای قربانی دسترسی داشته باشند و جعل هویت کنند. این بدافزار همچنین میتواند به فایلهای سیستم دسترسی داشته باشد و بدون شناسایی، حتی توسط نرمافزار آنتی ویروس، با فعالیتهای قانونی SolarWinds ترکیب شود.

SolarWinds یک هدف عالی برای این نوع حمله بود. از آنجایی که نرمافزار Orion توسط بسیاری از شرکتهای چندملیتی و سازمانهای دولتی استفاده میشود، تمام کاری که هکرها باید انجام میدادند این بود که کدهای مخرب را در دسته جدیدی از نرمافزارهایی که توسط SolarWinds بهعنوان بهروزرسانی یا وصله توزیع شده است، نصب کنند.

جدول زمانی هک SolarWinds

در اینجا جدول زمانی هک SolarWinds آمده است:

- سپتامبر 2019. عوامل تهدید به شبکه SolarWinds دسترسی غیرمجاز پیدا کردند

- اکتبر 2019. عوامل تهدید، تزریق کد اولیه را به Orion آزمایش کردند

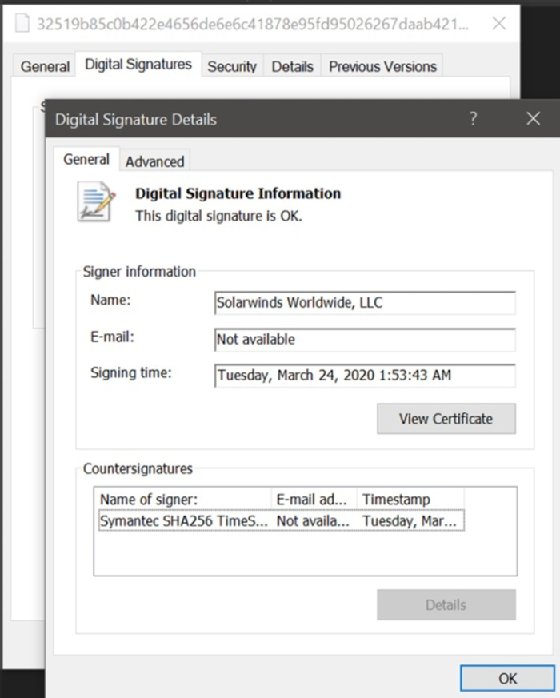

- 20 فوریه 2020. کد مخرب معروف به Sunburst به Orion تزریق شد

- 26 مارس 2020. SolarWinds ناآگاهانه شروع به ارسال بروزرسانی نرم افزار Orion با کد هک شده میکند.

طبق مشاوره وزارت امنیت داخلی ایالات متحده، نسخه های آسیب دیده SolarWinds Orion نسخه های 2019.4 تا 2020.2.1 HF1 هستند.

بیش از 18000 مشتری SolarWinds بهروزرسانیهای مخرب را نصب کردند و بدافزار شناسایی نشد. از طریق این کد، هکرها به سیستمهای فناوری اطلاعات مشتریان SolarWinds دسترسی پیدا کردند و سپس میتوانستند از آن برای نصب بدافزارهای بیشتری برای جاسوسی از سایر شرکتها و سازمانها استفاده کنند.

چه کسی تحت تاثیر قرار گرفت؟

بر اساس گزارش ها، این بدافزار بسیاری از شرکت ها و سازمان ها را تحت تاثیر قرار داده است. حتی ادارات دولتی مانند امنیت داخلی، ایالت، بازرگانی و خزانه داری نیز تحت تأثیر قرار گرفتند، زیرا شواهدی وجود داشت که ایمیلها در سیستمهای آنها گم شده بود. شرکت های خصوصی مانند FireEye، Microsoft، Intel، Cisco و Deloitte نیز از این حمله متضرر شدند.

این رخنه اولین بار توسط شرکت امنیت سایبری FireEye شناسایی شد. این شرکت با مشاهده آلودگی در سیستمهای مشتریان تأیید کرد که آنها به بدافزار آلوده شدهاند. FireEye هک SolarWinds را “UNC2452” نامگذاری کرد و درب پشتی مورد استفاده برای دسترسی به سیستم های خود از طریق SolarWinds را به عنوان “Sunburst” شناسایی کرد.

مایکروسافت همچنین تأیید کرد که نشانههایی از بدافزار را در سیستمهای خود پیدا کرده است، زیرا این نفوذ بر مشتریانش نیز تأثیر میگذارد. گزارشها حاکی از استفاده از سیستمهای خود مایکروسافت برای پیشبرد حمله هکری بود، اما مایکروسافت این ادعا را رد کرد. بعداً، این شرکت با FireEye و GoDaddy برای مسدود کردن و ایزوله کردن نسخههای Orion که حاوی بدافزار شناخته شده برای قطع دسترسی هکرها از سیستم مشتریان است، همکاری کرد.

آنها این کار را با تبدیل دامنه مورد استفاده توسط بدافزار backdoor مورد استفاده در Orion به عنوان بخشی از هک SolarWinds به kill switch انجام دادند. kill switch در اینجا به عنوان مکانیزمی برای جلوگیری از عملکرد بیشتر Sunburst عمل میکند.

با این وجود، حتی با وجود kill switch، هک همچنان ادامه دارد. محققان دادههای زیادی برای بررسی دارند، زیرا بسیاری از شرکتهایی که از نرمافزار Orion استفاده میکنند هنوز مطمئن نیستند که آیا از بدافزار درب پشتی عاری هستند یا خیر. زمان زیادی طول میکشد تا تاثیر کامل هک مشخص شود.

چرا شناسایی حمله SolarWinds اینقدر طول کشید؟

با توجه به اینکه مهاجمان برای اولین بار در سپتامبر 2019 به سیستم های SolarWinds دسترسی پیدا کردند و حمله تا دسامبر 2020 به طور عمومی کشف یا گزارش نشد، ممکن است آنها 14 ماه یا بیشتر دسترسی بدون محدودیت داشته باشند.

مدت زمانی که یک مهاجم میتواند دسترسی پیدا کند تا زمانی که حمله واقعاً کشف شود، طول میکشد، اغلب به عنوان زمان ماندگاری شناخته میشود. طبق گزارشی که در ژانویه 2020 توسط شرکت امنیتی CrowdStrike منتشر شد، میانگین زمان اقامت در سال 2019، 95 روز بود. با توجه به اینکه از زمانی که مهاجمان برای اولین بار وارد شبکه SolarWinds شدند تا زمانی که رخنه کشف شد، بیش از یک سال طول کشید، زمان ماندن در حمله از میانگین بیشتر بود.

این سوال که چرا شناسایی حمله SolarWinds اینقدر طول کشید، ارتباط زیادی با پیچیدگی کد Sunburst و هکرهایی دارد که این حمله را اجرا کردند.

SolarWinds در گزارش تجزیه و تحلیل حمله خود گفت: “تحلیل نشان می دهد که با مدیریت نفوذ از طریق چندین سرور مستقر در ایالات متحده و تقلید از ترافیک شبکه قانونی، مهاجمان توانستند تکنیک های تشخیص تهدید را که توسط SolarWinds، سایر شرکت های خصوصی و دولت فدرال استفاده می شد دور بزنند.”

FireEye که اولین شرکتی بود که این حمله را به طور عمومی گزارش کرد، تجزیه و تحلیل خود را از حمله SolarWinds انجام داد. FireEye در گزارش خود مجموعه اقدامات پیچیده ای را که مهاجمان برای پوشاندن ردپای خود انجام دادند، به تفصیل شرح داد. حتی قبل از اینکه Sunburst تلاش کند به سرور فرمان و کنترل خود متصل شود، این بدافزار تعدادی بررسی را انجام میدهد تا مطمئن شود که هیچ ابزار تجزیه و تحلیل ضد بدافزار در حال اجرا نیست.

هدف از حمله چه بود؟

بازرسان فدرال و ماموران امنیت سایبری بر این باورند که یک عملیات جاسوسی روسیه – به احتمال زیاد سرویس اطلاعات خارجی روسیه – پشت حمله SolarWinds است.

دولت روسیه هرگونه دخالت در این حمله را رد کرده و بیانیهای منتشر کرده که در آن آمده است: «فعالیتهای مخرب در فضای اطلاعاتی با اصول سیاست خارجی روسیه، منافع ملی و درک روابط بیندولتی در تضاد است». آنها همچنین افزودند که «روسیه عملیات تهاجمی در حوزه سایبری انجام نمی دهد.»

اولین بار نیست

هک SolarWinds جدیدترین مورد از یک سری حملات اخیر است که عاملان روسی عامل آن هستند. اعتقاد بر این است که یک گروه روسی موسوم به Cozy Bear در پشت حملاتی بود که در سال 2014 سیستم های ایمیل کاخ سفید و وزارت امور خارجه را هدف قرار دادند. همچنین از این گروه به عنوان مسئول نفوذ به سیستم های ایمیل کمیته ملی دموکرات و اعضای هیلاری کلینتون یاد شده است. مبارزات انتخاباتی ریاست جمهوری در سال 2015 در آستانه انتخابات 2016، و همچنین نقض بیشتر در مورد انتخابات میان دوره ای 2018.

برخلاف نظر کارشناسان در دولت خود، دونالد ترامپ، رئیس جمهور وقت آمریکا، در حوالی زمان کشف هک SolarWinds اشاره کرد که ممکن است هکرهای چینی پشت این حمله امنیت سایبری باشند. با این حال، او هیچ مدرکی برای اثبات ادعای خود ارائه نکرد.

رئیس جمهور جو بایدن مدت کوتاهی پس از تحلیف خود قول داد که دولت او قصد دارد روسیه را از طریق ارزیابی اطلاعاتی در مقیاس کامل و بررسی حمله SolarWinds و کسانی که در پشت آن هستند، مسئول بداند. رئیس جمهور همچنین سمت معاون مشاور امنیت ملی در امور امنیت سایبری را به عنوان بخشی از شورای امنیت ملی ایجاد کرد. این نقش که توسط نوبرگر، مامور اطلاعاتی کهنه کار برعهده داشت، بخشی از تلاش کلی دولت بایدن برای تجدید رویکرد دولت فدرال در مورد امنیت سایبری و پاسخ بهتر به بازیگران دولت-ملت است.

نامگذاری حمله: Solorigate، Sunburst و Nobelium چیست؟

نامهای مختلفی با حمله SolarWinds مرتبط است. در حالی که این حمله اغلب به عنوان حمله SolarWinds شناخته می شود، این تنها نامی نیست که باید بدانید.

- Sunburst. این نام تزریق کد مخربی است که توسط هکرها در کد سیستم نظارت بر فناوری اطلاعات SolarWinds Orion کاشته شده است. هم SolarWinds و هم CrowdStrike به طور کلی به این حمله به عنوان Sunburst اشاره می کنند.

- Solorigate. مایکروسافت در ابتدا گروه عامل تهدید کننده واقعی حمله SolarWinds را Solorigate نامید. این نامی است که باقی ماند و توسط سایر محققان و همچنین رسانه ها پذیرفته شد.

- Nobelium. در مارس 2021، مایکروسافت تصمیم گرفت که نام اصلی عامل تهدید پشت حمله SolarWinds باید در واقع Nobelium باشد – ایده این است که این گروه علیه چندین قربانی فعال است – نه فقط SolarWinds – و از بدافزارهای بیشتری به جای Sunburst استفاده می کند.

ارتباط چین با حمله SolarWinds

در حالی که گمان می رود کد اولیه Sunburst و حمله به SolarWinds و کاربران آن از سوی یک عامل تهدید مستقر در روسیه آمده است، سایر بازیگران تهدید دولت ملی نیز از SolarWinds در حملات استفاده کرده اند.

بر اساس گزارش رویترز، هکرهای مظنون دولت-ملت مستقر در چین از SolarWinds در همان دوره زمانی که حمله Sunburst رخ داد، بهره برداری کردند. بازیگران مظنون تهدید مستقر در چین، مرکز مالی ملی را که یک آژانس حقوق و دستمزد در وزارت کشاورزی ایالات متحده است، هدف قرار دادند.

گمان می رود که مهاجمان مستقر در چین از Sunburst استفاده نکرده باشند، بلکه از بدافزار متفاوتی استفاده کرده اند که SolarWinds آن را به عنوان Supernova معرفی می کند.

چرا هک SolarWinds مهم است؟

حمله زنجیره تامین SolarWinds یک هک جهانی است، زیرا عوامل تهدید، نرم افزار Orion را به سلاحی تبدیل کردند که به چندین سیستم دولتی و هزاران سیستم خصوصی در سراسر جهان دسترسی پیدا می کند. با توجه به ماهیت نرمافزار – و در نتیجه بدافزار Sunburst – دسترسی به کل شبکهها، بسیاری از شبکههای شرکتی و سیستمهای دولتی و سازمانی با خطر نقضهای قابل توجهی روبرو هستند.

این هک همچنین می تواند کاتالیزوری برای تغییرات سریع و گسترده در صنعت امنیت سایبری باشد. بسیاری از شرکت ها و سازمان های دولتی اکنون در حال ابداع روش های جدیدی برای واکنش به این نوع حملات قبل از وقوع آن هستند. دولت ها و سازمان ها یاد میگیرند که ساختن یک فایروال کافی نیست و امیدوار باشند که از آنها محافظت کند. آنها باید فعالانه به دنبال آسیبپذیریها در سیستمهای خود باشند و یا آنها را تقویت کنند یا آنها را به تلههایی در برابر این نوع حملات تبدیل کنند.

از زمانی که هک کشف شد، SolarWinds به مشتریان توصیه کرده است که پلتفرم موجود Orion خود را به روز کنند. این شرکت وصلههایی را برای بدافزار و سایر آسیبپذیریهای احتمالی کشف شده از زمان حمله اولیه Orion منتشر کرده است. SolarWinds همچنین به مشتریان توصیه میکند Orion سرورهای SolarWinds را بهروزرسانی کنند و/یا رمز عبور حسابهایی را که به آن سرورها دسترسی دارند تغییر دهند.

برخی از کارشناسان صنعت گفتهاند تمرکز بیشتر بر امنیت سایبری کاخ سفید بسیار مهم خواهد بود. اما سازمانها باید استفاده از نرمافزارهای مدرن بهعنوان یک سرویس را برای نظارت و همکاری در نظر بگیرند. در حالی که صنعت امنیت سایبری در دهه گذشته به طور قابل توجهی پیشرفت کرده است، این نوع حملات نشان می دهد که هنوز راه زیادی برای دستیابی به سیستم های واقعا امن وجود دارد.

گروه Nobelium به حملات خود به اهداف ادامه می دهد

گروه مظنون تهدید کننده حمله SolarWinds در سال 2021 فعال باقی مانده است و تنها در هدف قرار دادن SolarWinds متوقف نشدهاند. در 27 می 2021، مایکروسافت گزارش داد که Nobelium، گروهی که گفته میشود پشت حمله SolarWinds بوده است، به نرمافزاری از سرویس بازاریابی ایمیل Constant Contact نفوذ کرده است. به گفته مایکروسافت، Nobelium تقریباً 3000 حساب ایمیل را در بیش از 150 سازمان مختلف هدف قرار داده است.

به نظر می رسد که بردار حمله اولیه یک حساب کاربری است که توسط USAID استفاده می شود. از همان پایه اولیه، Nobelium میتوانست ایمیلهای فیشینگ ارسال کند تا قربانیان را وادار به کلیک روی پیوندی کند که یک تروجان درب پشتی طراحی شده برای سرقت اطلاعات کاربر را مستقر میکند.

پادکست: SolarWinds attacks come into focus

نیاز به لایحه مواد نرم افزاری که پس از حمله برجسته شده است

نیاز به لایحه مواد نرمافزاری که پس از حمله برجسته شد، پس از حمله، آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده دستورالعملهایی را درباره کاهش خطرات زنجیره تامین نرمافزار صادر کرد. این راهنما توصیههای تاکتیکی خاصی را در مورد آنچه که سازمانها برای شناسایی و حذف اجزای بالقوه مورد سوء استفاده باید جستجو کنند، ارائه میکند.

همانطور که مشخص شد، حادثه SolarWinds یکی از حملات متعدد در سالهای 2020 و 2021 بود که خطرات مربوط به امنیت زنجیره تامین را برجسته کرد. حوادثی مانند حمله Colonial Pipeline در می 2021 و حمله باج افزار Kaseya در ژوئیه 2021 نشان داد که چگونه مهاجمان می توانند از آسیب پذیری در اجزای زنجیره تامین نرم افزار برای تحت تاثیر قرار دادن گروه وسیع تری از فروشندگان سوء استفاده کنند.

برنامههای نرمافزاری مدرن دیگر بر پشتهای یکپارچه از اجزای نرمافزار گسسته تکیه نمیکنند. توسعهدهندگان اکنون برنامههایی را از مؤلفههای بسیاری میسازند که میتوانند از منابع زیادی تهیه شوند. هر یک از مؤلفههایی که یک برنامه کاربردی را تشکیل میدهند، در صورت وجود یک آسیبپذیری اصلاحنشده، میتوانند به طور بالقوه خطری را نشان دهند. به این ترتیب، برای توسعهدهندگان، سازمانهایی که برای آنها کار میکنند و کاربران نهایی که برنامهها را مصرف میکنند بسیار مهم است که از تمام اجزای مختلف سازنده یک برنامه آگاه باشند. این رویکردی است که به عنوان صورتحساب مواد نرم افزاری (SBOM) شناخته می شود. SBOM مانند یک “برچسب تغذیه ای” است که روی محصولات غذایی بسته بندی شده وجود دارد و به طور واضح به مصرف کنندگان نشان می دهد که چه چیزی در داخل یک محصول وجود دارد.

نیاز به SBOM توسط یک فرمان اجرایی صادر شده در ماه مه 2021 توسط دولت بایدن الزامی شد. این فرمان اجرایی منجر به گزارش اداره ملی مخابرات و اطلاعات در ژوئیه 2021 شد که رهنمودهایی در مورد بهترین شیوههای SBOM و حداقل الزامات ارائه می دهد. دستورات اجرایی همچنین سازمانهای دولتی ایالات متحده را موظف میکنند که فقط با فروشندگان نرمافزاری که SBOM را ارائه میکنند کار کنند.

در دستور اجرایی آمده است: «کسانی که با نرمافزار کار میکنند، میتوانند به سرعت و به آسانی از SBOM استفاده کنند تا تشخیص دهند که آیا در معرض خطر بالقوه آسیبپذیری جدید کشف شده هستند یا خیر.

منبع Techtarget